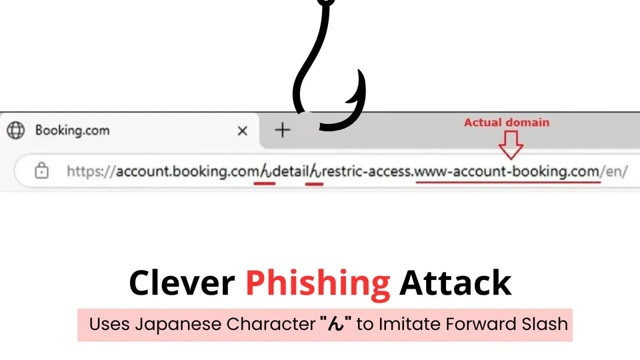

Обычный знак из японского письма стал неожиданным инструментом в арсенале киберпреступников. Символ хираганы 「ん」 (U+3093) используется злоумышленниками для создания фишинговых ссылок, внешне неотличимых от настоящих — например, таких как адреса Booking.com.

В новой вредоносной рассылке ссылку маскируют под стандартный URL:

https://admin.booking.com/hotel/hoteladmin/...

Однако на деле пользователь переходит по такому адресу:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

Проблема в том, что 「ん」 в некоторых шрифтах напоминает обычную косую черту, из-за чего URL кажется легитимным. Всё, что идёт перед настоящим доменом www-account-booking[.]com, является лишь обманчивым поддоменом — и не имеет отношения к официальному Booking. По этой ссылке жертва попадает на вредоносную страницу, с которой загружается MSI-файл с сервера updatessoftware.b-cdn[.]net.

Анализ через MalwareBazaar и ANY.RUN показал, что установщик разворачивает дополнительные компоненты — вероятно, шпионское ПО или инструменты удалённого доступа.

Метод относится к гомографическим атакам — когда используются похожие символы из других языков или Unicode-наборов. Примеры таких символов — кириллическая "О" (U+041E) вместо латинской "O" (U+004F), или, как в другом случае, буква L вместо латинской i в атаках на клиентов Intuit. Там адреса были нацелены на мобильных пользователей, менее внимательно читающих URL-строку.

Это далеко не первая фишинговая атака с использованием Booking.com. В марте специалисты Microsoft Threat Intelligence фиксировали аналогичные письма с заражением сотрудников отелей. В апреле о подобной активности сообщали Malwarebytes.

Эти случаи подтверждают: подмена символов в доменах остаётся эффективной техникой социальной инженерии. Даже внимательный пользователь может не заметить подвох. Поэтому важно:

В новой вредоносной рассылке ссылку маскируют под стандартный URL:

https://admin.booking.com/hotel/hoteladmin/...

Однако на деле пользователь переходит по такому адресу:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

Проблема в том, что 「ん」 в некоторых шрифтах напоминает обычную косую черту, из-за чего URL кажется легитимным. Всё, что идёт перед настоящим доменом www-account-booking[.]com, является лишь обманчивым поддоменом — и не имеет отношения к официальному Booking. По этой ссылке жертва попадает на вредоносную страницу, с которой загружается MSI-файл с сервера updatessoftware.b-cdn[.]net.

Анализ через MalwareBazaar и ANY.RUN показал, что установщик разворачивает дополнительные компоненты — вероятно, шпионское ПО или инструменты удалённого доступа.

Метод относится к гомографическим атакам — когда используются похожие символы из других языков или Unicode-наборов. Примеры таких символов — кириллическая "О" (U+041E) вместо латинской "O" (U+004F), или, как в другом случае, буква L вместо латинской i в атаках на клиентов Intuit. Там адреса были нацелены на мобильных пользователей, менее внимательно читающих URL-строку.

Это далеко не первая фишинговая атака с использованием Booking.com. В марте специалисты Microsoft Threat Intelligence фиксировали аналогичные письма с заражением сотрудников отелей. В апреле о подобной активности сообщали Malwarebytes.

Эти случаи подтверждают: подмена символов в доменах остаётся эффективной техникой социальной инженерии. Даже внимательный пользователь может не заметить подвох. Поэтому важно:

- Проверять адрес до клика — особенно домен до первого одиночного слеша

- Использовать антивирусные решения, способные блокировать опасные загрузки

- Быть особенно осторожным при открытии ссылок с мобильных устройств