В программном обеспечении MegaRAC Baseboard Management Controller (BMC), разработанном компанией American Megatrends International (AMI), была обнаружена критическая уязвимость, позволяющая злоумышленникам захватывать контроль над серверами и, в некоторых случаях, выводить их из строя.

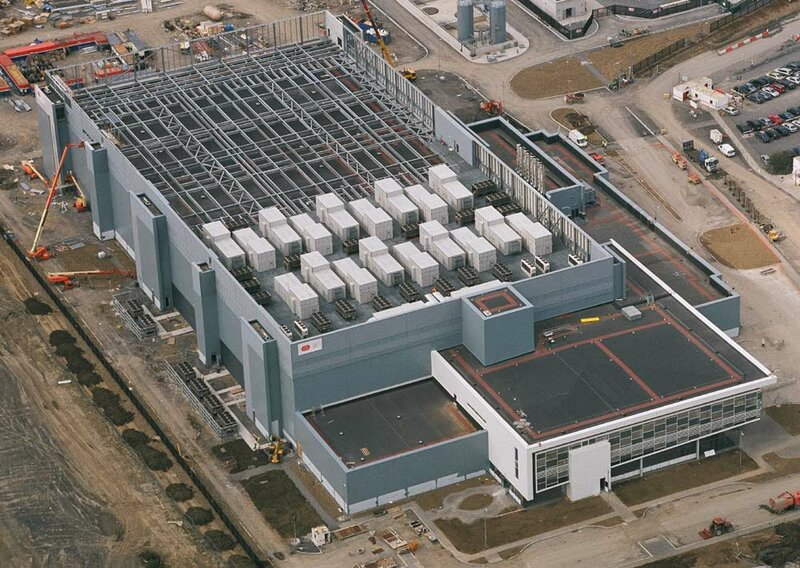

Платформа MegaRAC BMC используется для удалённого управления серверами, предоставляя администраторам возможность работы с оборудованием без физического доступа. Эта технология применяется в продуктах более десяти крупных производителей серверов, таких как HPE, Asus, ASRock и другие, которые предлагают решения для облачных сервисов и дата-центров.

Уязвимость, получившая максимальную оценку опасности (10 из 10) и обозначенная как CVE-2024-54085, может быть использована удалёнными атакующими без необходимости авторизации или сложных действий. Как пояснили исследователи безопасности из Eclypsium, проблема связана с механизмом удалённого управления Redfish и внутренним интерфейсом BMC.

Эксплуатация уязвимости даёт злоумышленникам полный контроль над сервером: они могут загружать вредоносное ПО, изменять прошивку, инициировать бесконечные перезагрузки и, в некоторых случаях, повреждать компоненты материнской платы (BMC, BIOS/UEFI) или выводить сервер из строя с помощью избыточного напряжения.

Проблему выявили специалисты Eclypsium, анализируя патчи, выпущенные AMI для CVE-2023-34329, другой уязвимости аутентификации, обнаруженной в июле 2023 года. Среди подтверждённых уязвимых устройств — HPE Cray XD670, Asus RS720A-E11-RS24U и ASRockRack, однако возможно, что проблема затрагивает гораздо больше серверов и производителей.

Согласно данным Shodan, более 1000 уязвимых серверов подключены к интернету и могут стать объектом атак. CVE-2024-54085 — не единственная уязвимость в MegaRAC BMC. С 2022 года Eclypsium сообщала о нескольких других серьёзных ошибках, включая CVE-2022-40259, CVE-2022-40242, CVE-2022-2827, CVE-2022-26872 и CVE-2022-40258, которые позволяют захватывать контроль над BMC, изменять прошивки и распространять вредоносное ПО.

В июле 2023 года исследователи выявили ещё одну опасную уязвимость, CVE-2023-34330, которая позволяет инъекцию кода через интерфейс Redfish. Помимо этого, уязвимость CVE-2022-40258, связанная со слабыми хешами паролей, значительно упрощает взлом администраторских учётных записей BMC.

Хотя на данный момент не зафиксировано реальных атак, использующих CVE-2024-54085, эксперты предупреждают, что разработка эксплойта для этой уязвимости не представляет особых сложностей, так как бинарные файлы прошивки не зашифрованы.

Специалисты по безопасности настоятельно рекомендуют немедленно установить обновления, выпущенные 11 марта компаниями AMI, Lenovo и HPE, отключить интернет-доступ к MegaRAC BMC и внимательно следить за логами серверов на предмет подозрительной активности.

По данным Eclypsium, уязвимость затрагивает только BMC-стек AMI, но из-за его широкой распространённости среди производителей оборудования, проблема охватывает десятки серверных решений. Обновление требует временного отключения серверов, что может сделать процесс патчинга сложным, но откладывать его крайне рискованно.

Платформа MegaRAC BMC используется для удалённого управления серверами, предоставляя администраторам возможность работы с оборудованием без физического доступа. Эта технология применяется в продуктах более десяти крупных производителей серверов, таких как HPE, Asus, ASRock и другие, которые предлагают решения для облачных сервисов и дата-центров.

Уязвимость, получившая максимальную оценку опасности (10 из 10) и обозначенная как CVE-2024-54085, может быть использована удалёнными атакующими без необходимости авторизации или сложных действий. Как пояснили исследователи безопасности из Eclypsium, проблема связана с механизмом удалённого управления Redfish и внутренним интерфейсом BMC.

Эксплуатация уязвимости даёт злоумышленникам полный контроль над сервером: они могут загружать вредоносное ПО, изменять прошивку, инициировать бесконечные перезагрузки и, в некоторых случаях, повреждать компоненты материнской платы (BMC, BIOS/UEFI) или выводить сервер из строя с помощью избыточного напряжения.

Проблему выявили специалисты Eclypsium, анализируя патчи, выпущенные AMI для CVE-2023-34329, другой уязвимости аутентификации, обнаруженной в июле 2023 года. Среди подтверждённых уязвимых устройств — HPE Cray XD670, Asus RS720A-E11-RS24U и ASRockRack, однако возможно, что проблема затрагивает гораздо больше серверов и производителей.

Согласно данным Shodan, более 1000 уязвимых серверов подключены к интернету и могут стать объектом атак. CVE-2024-54085 — не единственная уязвимость в MegaRAC BMC. С 2022 года Eclypsium сообщала о нескольких других серьёзных ошибках, включая CVE-2022-40259, CVE-2022-40242, CVE-2022-2827, CVE-2022-26872 и CVE-2022-40258, которые позволяют захватывать контроль над BMC, изменять прошивки и распространять вредоносное ПО.

В июле 2023 года исследователи выявили ещё одну опасную уязвимость, CVE-2023-34330, которая позволяет инъекцию кода через интерфейс Redfish. Помимо этого, уязвимость CVE-2022-40258, связанная со слабыми хешами паролей, значительно упрощает взлом администраторских учётных записей BMC.

Хотя на данный момент не зафиксировано реальных атак, использующих CVE-2024-54085, эксперты предупреждают, что разработка эксплойта для этой уязвимости не представляет особых сложностей, так как бинарные файлы прошивки не зашифрованы.

Специалисты по безопасности настоятельно рекомендуют немедленно установить обновления, выпущенные 11 марта компаниями AMI, Lenovo и HPE, отключить интернет-доступ к MegaRAC BMC и внимательно следить за логами серверов на предмет подозрительной активности.

По данным Eclypsium, уязвимость затрагивает только BMC-стек AMI, но из-за его широкой распространённости среди производителей оборудования, проблема охватывает десятки серверных решений. Обновление требует временного отключения серверов, что может сделать процесс патчинга сложным, но откладывать его крайне рискованно.